Outlook sotto attacco: Varonis individua un pericoloso bug che permette l’accesso alle password degli utenti

Varonis, azienda leader nel campo della sicurezza informatica, ha individuato una nuova vulnerabilità nei prodotti Microsoft. Questa vulnerabilità permette diversi metodi di attacco che consentono agli aggressori di ottenere gli hash delle password degli utenti.

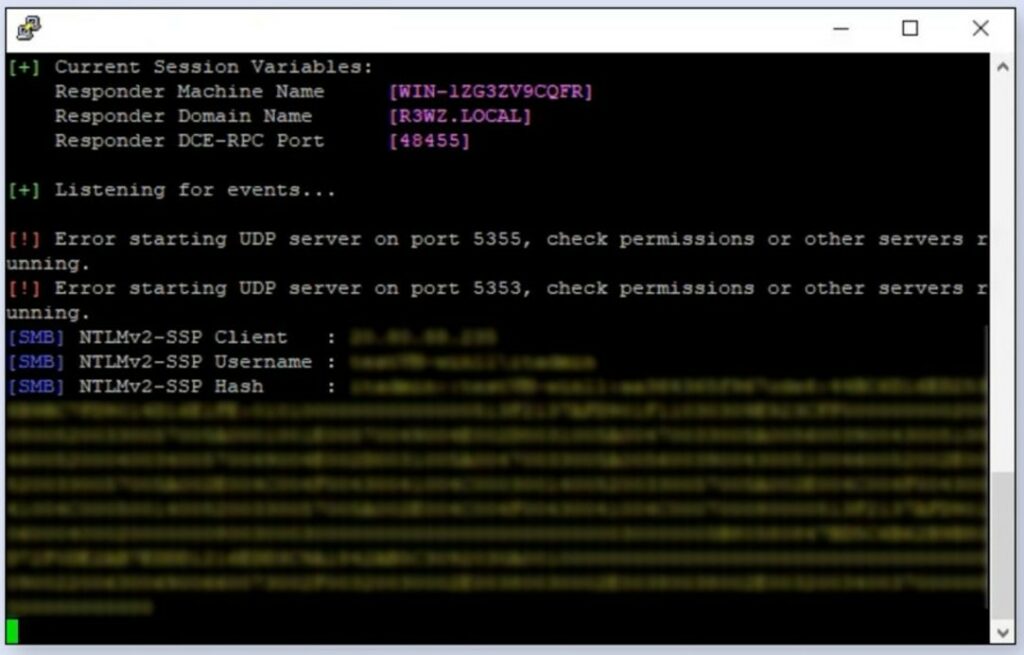

La vulnerabilità, identificata come CVE-2023-35636, riguarda la funzionalità di condivisione del calendario in Outlook ed è classificata come Medium (CVSS 6.5). Un utente malintenzionato può inviare all’utente una email appositamente predisposta che costringerà Outlook a connettersi a un server controllato dall’aggressore e a inviare un hash NTLM v2 per l’autenticazione.

NTLM v2 è un protocollo utilizzato per autenticare gli utenti su server remoti. L’hash della password dell’utente NTLM v2 può essere prezioso per gli aggressori in quanto possono lanciare un attacco di forza bruta per ottenere la password oppure utilizzare l’hash direttamente per l’autenticazione.

Microsoft ha corretto CVE-2023-35636 come parte degli aggiornamenti di sicurezza non programmati a dicembre 2023. Tuttavia, alcuni metodi di attacco che potrebbero consentire agli aggressori di ottenere l’hash di autenticazione sono ancora funzionanti.

Contenuto dell'articolo

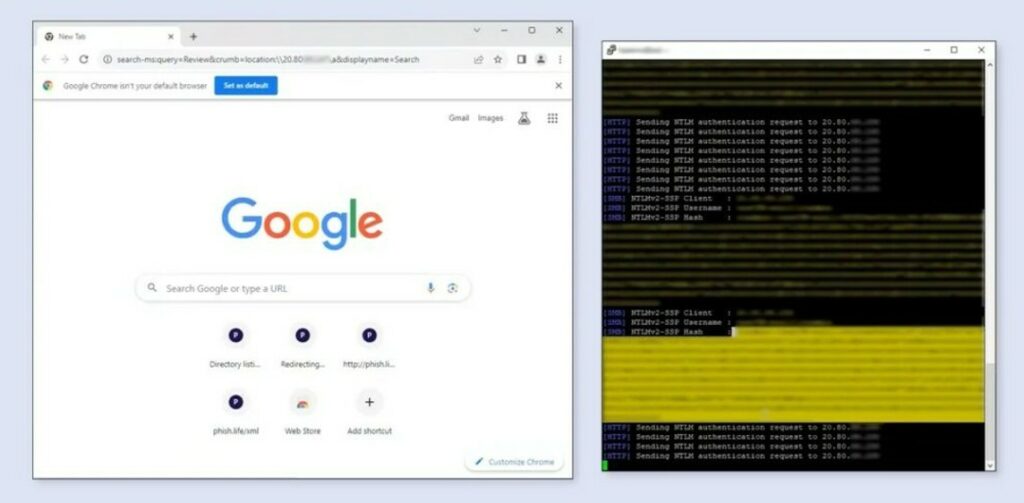

Uno di questi metodi è l’utilità Windows Performance Analyser (WPA), spesso utilizzata dagli sviluppatori. I ricercatori hanno scoperto che i collegamenti relativi a WPA vengono elaborati utilizzando uno speciale URI. Attraverso questo URI è possibile autenticarsi utilizzando NTLM v2 su Internet, esponendo l’hash NTLM.

Questo metodo prevede anche l’invio di un’e-mail contenente un collegamento progettato per reindirizzare la vittima a un payload WPA dannoso su un sito controllato dall’aggressore. Dopo che la vittima ha cliccato sul collegamento, l’aggressore ha ottenuto le password crittografate della vittima.

Altri due metodi utilizzano Esplora file standard di Windows. A differenza di WPA, che non è un componente di sistema predefinito e viene utilizzato principalmente solo dagli sviluppatori di software, Esplora file è profondamente integrato in Windows e viene utilizzato quotidianamente dalla stragrande maggioranza degli utenti. Entrambe le opzioni di attacco prevedono che l’aggressore invii un collegamento dannoso all’utente di destinazione tramite e-mail, social media o altri canali. Pertanto è necessaria una iterazione dell’utente.

“Una volta che la vittima fa clic sul collegamento, l’aggressore può ottenere l’hash e quindi provare a decifrare la password dell’utente offline”, ha spiegato Varonis. “Una volta violato l’hash e ottenuta la password, un utente malintenzionato può utilizzarla per accedere all’organizzazione come utente.” (Fonte Varonis)

Come notato sopra, il CVE-2023-35636 è stato corretto a dicembre, ma altri problemi rimangono ancora rilevanti. Si consiglia alle aziende di installare gli ultimi aggiornamenti di sicurezza. Inoltre è necessario adottare misure aggiuntive per proteggersi dagli attacchi di phishing per evitare di cadere vittime dei criminali.

Di recente, un aggiornamento difettoso del sensore Falcon di CrowdStrike ha causato errori “blue screen” (BSOD) nei sistemi Windows, colpendo molte organizzazioni […]

Oggi, 19 luglio 2024, un guasto tecnico su scala globale ha colpito i sistemi informatici di numerose organizzazioni, causando interruzioni significative in […]

Webroot SecureAnywhere è una soluzione antivirus leggera ed efficace progettata per proteggere i dispositivi aziendali da una vasta gamma di minacce informatiche, inclusi virus, trojan, e attacchi zero-day. Offre protezione multi-vettoriale, scudo per l'identità e la privacy, e un firewall in uscita. La sua compatibilità multipiattaforma e il footprint ridotto garantiscono che il software non rallenti le prestazioni dei dispositivi. Inoltre, Webroot si integra perfettamente con strumenti di gestione IT come Atera e NinjaOne, migliorando l'efficienza operativa per i Managed Service Providers (MSP).

Sito web personalizzato

Realizza un sito su misura ottimizzato per generare contatti. Ottieni più appuntamenti e richiedi preventivi con facilità. Trasforma i visitatori in clienti fedeli.

Crea il tuo negozio online

Apri il tuo negozio online integrato con diversi canali di vendita. Soluzioni avanzate per pagamenti sicuri e un’esperienza d’acquisto fluida su ogni piattaforma.

Setup e ottimizzazione

Ottimizza il tuo sito, miglioriamo le performance, configuriamo plugin, Google Analytics, Pixel e Tag, e integriamo piattaforme terze parti senza stress.

Assistenza e gestione

Mantieni il tuo sito WordPress sempre efficiente con il nostro supporto dedicato. Soluzioni flessibili per modifiche, aggiornamenti, backup e assistenza.